Kandungan

Bahagian lainRootkits adalah rentetan kod berbahaya yang dapat memperoleh akses root ke komputer anda. Ini membolehkan rootkit menjalankan perisian atau menyambung ke internet tanpa perisian keselamatan sistem anda mengesannya. Membuang rootkit boleh menjadi sangat sukar, kerana mereka sering menyamar. Terdapat beberapa utiliti yang akan mencari rootkit biasa, dan banyak rootkit mempunyai alat yang dikembangkan khusus untuk memerangi rootkit tersebut. Sekiranya anda tidak dapat menghapus jangkitan rootkit, anda boleh menghapus cakera keras anda dan memasang semula Windows untuk menyingkirkannya.

Langkah-langkah

Bahagian 1 dari 4: Menggunakan Pengimbas Rootkit

Muat turun alat anda di komputer lain. Terdapat pelbagai pengimbas rootkit yang tersedia yang dapat membantu mengenal pasti dan membuang rootkit. pengimbas ini tidak dijamin berfungsi, jadi anda ingin menggunakan pelbagai pengimbas yang berbeza untuk mencari jangkitan. Pengimbas berikut adalah pengimbas rootkit tujuan umum, dan anda harus memuat turun semuanya pada komputer yang tidak dijangkiti dan menyalinnya ke pemacu USB:

- RKill - (Program ini akan menghentikan kebanyakan proses jahat daripada berjalan, yang membolehkan anda meneruskan penghapusan. Pilih versi "iExplore.exe" semasa memuat turun.)

- TDSSKiller oleh Kaspersky -

- Versi Percuma Antimalware Malwarebytes -

- Pembunuh Rogue -

Nyalakan semula komputer yang dijangkiti ke Safe Mode. Safe Mode hanya membolehkan proses penting dijalankan, menjadikannya alat penting untuk menghilangkan rootkit. Terdapat beberapa kaedah untuk boot ke Safe Mode, bergantung pada versi Windows anda:- Sebarang versi Windows - Tekan ⊞ Menang+R dan taip msconfig. Klik tab Boot, dan tandakan kotak "Boot selamat" di bahagian "Pilihan boot". Nyalakan semula komputer anda dan secara automatik boot ke Safe Mode. Ini adalah cara termudah untuk sampai ke Safe Mode di Windows 8 / 8.1.

- Windows 7 dan yang lebih lama - Nyalakan semula komputer anda dan tekan dengan cepat F8 kunci. Ini akan memuatkan menu Advanced Boot Options, di mana anda boleh memilih "Safe Mode with Networking". Kaedah ini tidak mungkin dilakukan pada komputer Windows 8 dan 8.1 yang lebih baru, kerana boot terlalu cepat.

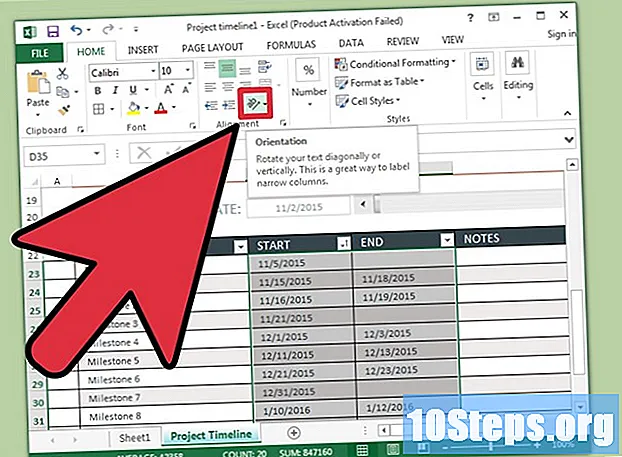

Jalankan TDSSKiller sebaik sahaja anda memasuki Safe Mode. Alat ini akan mengimbas rootkit dan trojan. Terdapat beberapa perubahan tetapan yang perlu anda lakukan untuk melakukan imbasan.- Klik pautan "Tukar Parameter" pada skrin utama TDSSKiller.

- Tandakan kotak "Detect TDLFS system system" dan klik "OK".

- Klik "Mula mengimbas" untuk mula mengimbas dengan TDSSKiller. Imbasan biasanya agak cepat.

- Klik "Teruskan" untuk menghilangkan jangkitan yang dikesan. Anda akan diminta untuk menghidupkan semula komputer anda setelah penyingkiran selesai.

Jalankan RKill dalam Safe Mode. Setelah menjalankan TDSSKiller, but semula komputer anda ke Safe Mode sekali lagi. Sekiranya anda menggunakan kaedah memulakan dalam Safe Mode, anda akan secara automatik kembali ke dalamnya.- Jalankan fail untuk memulakan RKill. Versi ini biasanya diperlukan kerana banyak rootkit menghalang untuk berjalan.

- Tunggu RKill selesai mencari dan menamatkan proses. Ini mungkin mengambil masa beberapa minit.

- Jangan but semula komputer anda setelah Rkill selesai.Semua program yang dihentikan oleh RKill akan dimulakan semula semasa komputer dihidupkan semula. Sebaik sahaja anda melihat log RKill, teruskan ke langkah seterusnya untuk meneruskan proses pembersihan.

Jalankan pemasang Malwarebytes Antimalware dan imbas dengannya. Malwarebytes Antimalware direka untuk mengesan pelbagai malware yang mungkin terlepas dari pengimbas virus anda, termasuk rootkit.

- Semasa pemasangan, pastikan kotak "Aktifkan percubaan percuma ..." dicentang.

- Jalankan Malwarebytes Antimalware dan klik butang "Kemas kini Sekarang" untuk memuat turun pangkalan data rootkit terkini.

- Klik butang "Perbaiki Sekarang" untuk mula melakukan imbasan. Proses pengimbasan mungkin akan memakan masa sekitar 30 minit untuk diselesaikan.

- Klik "Kuarantin Semua" dan kemudian "Terapkan Tindakan" untuk karantina fail yang dijangkiti.

Jalankan RogueKiller. Ini adalah program pengimbasan pendaftaran dan boot yang kuat yang dapat mencari perkara yang melintasi celah pengimbas lain.

- Sekiranya anda tidak dapat memulakan RogueKiller, ganti nama program menjadi winlogon.exe dan cuba lagi.

- Klik "Maklumat lanjut" dan kemudian "Jalankan pula" jika diminta oleh Windows.

- Tunggu pra-imbasan selesai ketika RogueKiller bermula. Ini mungkin memerlukan beberapa saat. Kemas kini program jika diminta.

- Klik butang Imbas untuk memulakan proses pengimbasan. Proses ini akan mengambil masa beberapa minit.

- Klik butang Padam untuk membuang entri yang dicentang. RogueKiller secara automatik akan memeriksa keputusan yang dianggap paling berbahaya. Anda juga dapat mengklik setiap tab hasil dan memeriksa perkara lain yang anda rasa mencurigakan. Sekiranya anda tidak pasti mengenai sesuatu, cari dengan menggunakan enjin carian kegemaran anda sebelum menghapusnya.

Cari alat penyingkiran yang dirancang untuk jangkitan spesifik anda. Sekiranya pengimbas rootkit anda menemui rootkit tetapi tidak dapat menghapusnya, anda mungkin perlu memuat turun program anti-rootkit yang secara khusus mensasarkan rootkit tersebut. Ini sering tersedia secara percuma dari pelbagai syarikat keselamatan, dan terlalu banyak untuk disenaraikan di sini. Gunakan hasil dari imbasan rootkit anda untuk mencari di web untuk alat yang dirancang untuk memerangi jangkitan spesifik anda.

Bahagian 2 dari 4: Menggunakan Disk Rescue

Muat turun fail ISO BitDefender Rescue Disk percuma. BitDefender RescueDisk adalah utiliti percuma yang direka untuk mencari dan mengesan rootkit dengan melakukan boot ke sistem operasi khas sebelum Windows dimuat. Ini adalah salah satu kaedah yang paling berkesan untuk mengenal pasti rootkit yang hilang oleh pengimbas, kerana banyak yang menutup diri setelah Windows dimulakan. Fail RescueDisk ISO akan membolehkan anda membuat CD yang dapat di-boot yang boleh anda gunakan untuk memuatkan sistem operasi RescueDisk

- Anda boleh memuat turun fail ISO dari. Muat turun fail berlabel. Failnya agak besar, dan mungkin memerlukan sedikit masa untuk memuat turun bergantung pada kelajuan sambungan anda.

Bakar fail ISO ke DVD atau CD kosong. Fail ISO akan dimasukkan ke dalam DVD atau CD kosong. Masukkan cakera kosong ke pemacu pembakar anda dan bakar fail ISO ke cakera. Proses pembakaran fail ISO berbeza-beza bergantung pada versi Windows anda:

- Windows 7 dan 8 - Klik kanan pada fail ISO dan pilih "Burn to disc". Sekiranya anda memasang program pembakaran cakera lain, pilih "Buka dengan" dan kemudian "Windows Disc Image Burner". Pilih pemacu yang betul dari menu lungsur di Windows Disc Image Burner dan kemudian klik Burn untuk membakar cakera.

- Windows Vista dan yang lebih lama. Muat turun dan pasang program pembakar cakera percuma seperti ImgBurn. Sekiranya memasang ImgBurn, baca setiap skrin pemasangan dengan teliti sehingga anda tidak memasang perisian tambahan yang tidak diingini. Setelah memasang ImgBurn, mulakan program dan pilih "Tulis fail gambar ke cakera". Cari fail RescueDisk ISO dan kemudian klik butang Burn untuk mula membakar cakera.

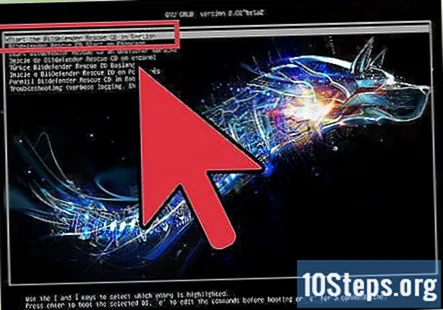

Nyalakan semula komputer anda dengan cakera yang dibakar dimasukkan. Setelah selesai membakar cakera, pastikan cakera masih dimasukkan dan reboot komputer. Untuk banyak komputer, menu boot RescueDisk akan dimuat secara automatik. Sekiranya komputer anda memuat Windows seperti biasa, anda perlu menukar pesanan boot anda di menu BIOS.

- Nyalakan semula komputer anda dan tekan kekunci BIOS apabila logo pengeluar muncul. Ini biasanya F2, F10, atau Del, walaupun komputer anda mungkin berbeza. Beberapa komputer membolehkan anda membuka terus ke menu but dengan kunci khas. Buka menu Boot dan pilih pemacu cakera anda sebagai peranti boot utama. Simpan perubahan anda dan but semula komputer anda.

- Windows 8 - Memasuki BIOS berbeza untuk komputer yang disertakan dengan Windows 8 atau 8.1. Buka bar Charms (⊞ Menang+C) dan klik "Tetapan". Klik butang "Ubah tetapan PC" dan kemudian pilih "Kemas kini dan pemulihan". Klik "Pemulihan", dan kemudian klik butang "Mulakan Semula Sekarang" di bahagian bawah skrin. Setelah menu but khas muncul, pilih "Selesaikan Masalah", dan kemudian "Pilihan lanjutan". Klik butang "Tetapan Firmware UEFI" dan kemudian klik "Mulakan semula". Ini akan memuatkan menu UEFI (versi baru BIOS) anda, di mana anda boleh memilih pilihan "Boot" dan kemudian menukar urutan boot anda.

Klik "Teruskan" untuk memuat turun sebarang kemas kini yang ada. Sebaiknya anda memuat turun sebarang kemas kini, kerana ini akan membantu memastikan bahawa RescueDisk dapat mengesan rootkit sebanyak mungkin. Proses kemas kini mungkin memerlukan beberapa minit untuk diselesaikan.

Tunggu proses pengimbasan selesai. Ini biasanya mengambil masa sekitar 15-20 minit, lebih banyak jika anda mempunyai pemacu yang sangat besar.

Padamkan atau kuarantin sebarang jangkitan yang dijumpai. Setelah imbasan selesai, ringkasan mengenai jangkitan yang dijumpai akan dipaparkan. Klik menu lungsur di sebelah masing-masing dan pilih "Buang Jangkitan". Klik butang "Perbaiki Masalah", dan jangkitan akan dihapuskan.

Keluar dari CD Penyelamat BitDefender. Klik butang kuasa kecil di bahagian bawah desktop dan kemudian pilih "Mulakan semula". Keluarkan cakera terbakar anda dari komputer untuk boot seperti biasa, atau ubah pesanan boot anda kembali kerana cakera keras adalah peranti boot utama.

Bahagian 3 dari 4: Memasang semula Sistem Operasi

Ketahui bila hendak memformat dan memasang semula. Sekiranya anda tidak dapat membuang rootkit dengan pengimbas anda atau dengan RescueDisk, yang terbaik adalah membersihkan pemacu anda dengan bersih dan memasang semula Windows. Bagi sebilangan rootkit, ini adalah satu-satunya cara untuk menyingkirkannya tanpa kerja dan kerja teknikal yang berjam-jam. Secara umum, jika anda telah menghabiskan beberapa jam untuk mencuba pengimbas dan kaedah penyingkiran manual, anda mungkin lebih baik hanya membersihkannya dan memulakannya dari awal.

Sandarkan sebarang data penting. Anda akan membersihkan cakera keras tanpa kemungkinan pemulihan, jadi pastikan semua fail penting anda disandarkan dengan selamat. Anda boleh menggunakan cakera keras luaran, DVD kosong, atau perkhidmatan penyimpanan awan untuk membuat sandaran data anda. Klik di sini untuk arahan terperinci mengenai membuat sandaran fail terpenting anda dengan cepat.

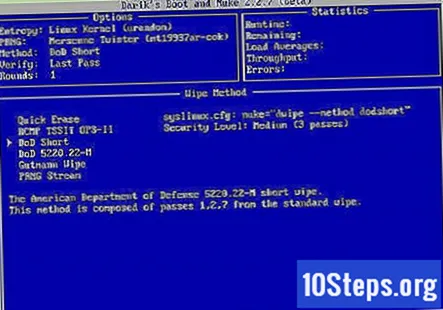

Muat turun DBAN dan bakar ke cakera kosong. DBAN adalah utiliti yang akan menghapus pemacu anda sepenuhnya. Ini adalah alat penting ketika memformat ulang kerana rootkit, kerana mereka mungkin bertahan dengan format mudah semasa pemasangan Windows. Anda boleh memuat turun DBAN secara percuma dari. Ikuti Langkah 2 dari bahagian sebelumnya untuk arahan membakar fail ISO yang anda muat turun ke cakera kosong.

- DBAN akan membuang sebarang partisi pemulihan dari cakera keras anda, jadi anda memerlukan cakera pemasangan Windows yang sebenarnya agar versi anda dipasang semula setelah dihapuskan. Hubungi pengeluar komputer anda untuk cakera pemasangan jika komputer anda tidak disertakan dengan cakera.

Keluarkan pemacu luaran yang tidak mahu dipadamkan. Sangat mudah untuk memadam cakera yang salah secara tidak sengaja di DBAN, jadi pastikan semua cakera dan pemacu yang anda tidak mahu dipadamkan dilepaskan dari komputer anda.

Masukkan cakera DBAN yang dibakar dan but semula komputer anda. Sebilangan besar komputer akan memulakan DBAN secara automatik, tetapi anda mungkin perlu menyesuaikan urutan boot anda jika anda menukarnya semula selepas bahagian terakhir. Ikuti Langkah 3 bahagian sebelumnya untuk arahan mengenai boot dari cakera DBAN anda yang dibakar.

Tekan.↵ Masukkankunci untuk memulakan DBAN. Ini akan memulakan DBAN dalam Mod Interaktif, yang membolehkan anda menyesuaikan tetapan.

Pilih pemacu yang ingin anda padamkan dan tekan.Ruang. Sebaik-baiknya, anda hanya akan mempunyai satu pemacu yang boleh dipilih kerana anda melepaskan pemacu yang tidak mahu dipadamkan. Menekan Ruang akan memilih pemacu.

Tekan.F10untuk memulakan proses penghapusan. Tidak ada yang kembali dari ini, jadi pastikan anda memilih pemacu yang betul dan bahawa anda mempunyai semua fail yang anda perlukan untuk disandarkan.

Tunggu lap selesai. Proses ini akan memakan masa beberapa jam, jadi anda mungkin boleh pergi dan kembali keesokan harinya. Sebab yang diperlukan begitu lama ialah DBAN menimpa setiap sektor cakera keras anda berkali-kali dengan data rawak, yang menimpa semua yang disimpan pada asalnya. Ini mengelakkan sebarang data dipulihkan, dan akan membantu menghilangkan semua jejak rootkit.

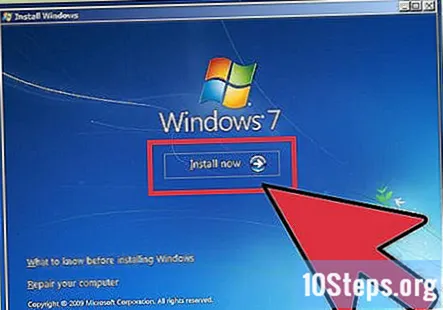

Pasang semula sistem operasi anda. Setelah menghapus komputer, anda boleh mula memasang semula Windows di komputer anda. Prosesnya sedikit berbeza untuk setiap versi Windows. Rujuk panduan berikut untuk proses pemasangan yang berbeza:

- Windows 8

- Windows 7

- Windows Vista

- Windows XP

Bahagian 4 dari 4: Mencegah Jangkitan Masa Depan

Pastikan firewall penghala anda diaktifkan. Sebilangan besar router mempunyai fungsi firewall yang menghalang port daripada diakses oleh proses yang tidak diketahui. Ini adalah elemen penting dalam keselamatan dalam talian, dan jika anda terhubung terus ke modem, anda harus mempertimbangkan firewall perisian atau membeli penghala.

Pasang program antivirus yang dipercayai. Program antivirus anda adalah barisan pertahanan pertama anda terhadap rootkit dan jangkitan lain. Anda tidak perlu membayar banyak wang untuk program antivirus; beberapa program yang paling hebat dan berkesan adalah percuma. Program antivirus yang popular termasuk:

- Pembela Windows

- BitDefender

- avast!

- AVG

Pastikan Kawalan Akses Pengguna (UAC) diaktifkan. Ini adalah lapisan keselamatan tambahan pada versi Windows yang lebih baru yang menambahkan permintaan tambahan sebelum program yang tidak diketahui dipasang. Ini memberi anda satu peluang terakhir untuk menolak izin kepada pemasang rootkit yang berpotensi sebelum ia dapat mengakses kernel sistem anda.

- Ramai orang melumpuhkan UAC kerana boleh mengganggu anda sekiranya anda sentiasa membuat perubahan pada sistem anda. Walau apa pun, ada baiknya tetap diaktifkan untuk membantu mencegah pemasangan rootkit secara tidak sengaja. Klik di sini untuk arahan mengenai mengakses UAC dan mengubah tetapan.

Perhatikan setiap layar ketika memasang program. Apabila anda memuat turun program percuma dari internet, program tersebut sering kali dibungkus dengan perisian tambahan. Perisian tambahan ini tidak selalu berbahaya, tetapi ini adalah salah satu kaedah yang paling popular untuk memasang rootkit dan perisian hasad lain. Baca dengan teliti setiap skrin semasa memasang program yang tidak diketahui, dan jangan sekali-kali memilih pilihan pemasangan "Express".

Muat turun pemacu dari lokasi yang dipercayai sahaja. Vektor serangan rootkit lain yang biasa adalah pemacu perkakasan berniat jahat. Contohnya, pemacu papan kekunci yang dijangkiti mungkin memasang rootkit keylogger tersembunyi. Hanya muat turun pemacu secara langsung melalui Kemas kini Windows atau dari laman web pengeluar. Klik di sini untuk arahan mencari dan mengemas kini pemacu anda dengan betul.